Bien choisir son Dell Inspiron : conseils et modèles recommandés

Des milliers de Dell Inspiron circulent sur les bancs de la fac, dans les open spaces et sur les bureaux à domicile, preuve que ce nom n'a rien…

Comprendre les tailles de fichiers informatiques, de l’octet au petaoctet

Un octet, c'est la différence entre un mot griffonné sur un bout de papier et des…

Adopter le mobile first pour renforcer sa stratégie SEO web

Le classement d'un site web dans les résultats de recherche dépend désormais en priorité de sa…

Optimiser vos performances en ligne grâce aux nouvelles technologies

Un site dont le temps de chargement dépasse trois secondes perd en moyenne 53 % de…

Convertisseur Word en ligne pour transformer vos fichiers facilement

La rapidité, voilà ce qui frappe d'abord : convertir un document Word en PDF n'exige ni…

Quelles sont les meilleures plateformes de streaming pour regarder des films ?

Le choix d'une plateforme de streaming ne relève plus d'une simple préférence : il s'apparente aujourd'hui…

D’où viennent vraiment les créateurs des appels et leur histoire

Personne n'a jamais vu un fil de cuivre changer le destin d'une société. Pourtant, l'histoire des…

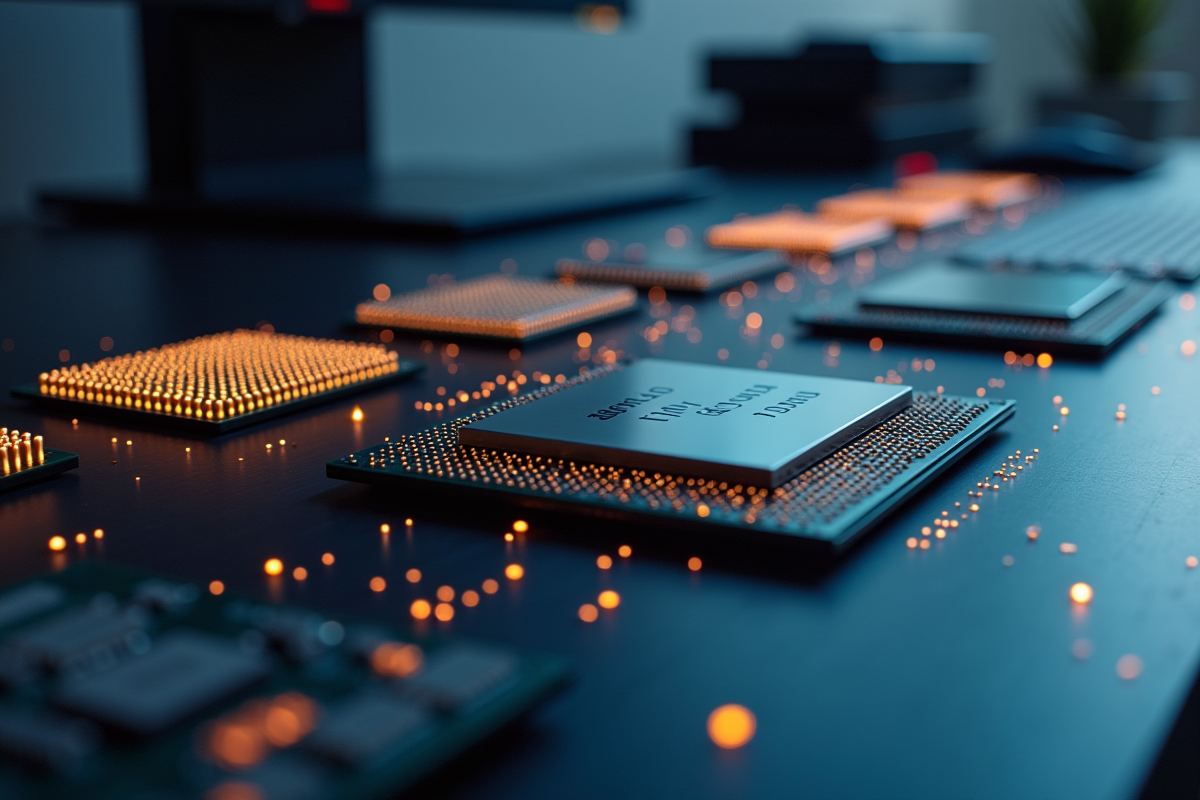

Microprocesseurs, une plongée dans l’évolution de chaque génération

Les microprocesseurs se sont glissés partout, sans tapage ni tambour. Ils commandent nos appareils, pilotent nos…

Qui prend la tête des systèmes d’exploitation en 2025 ?

En 2025, l'écosystème des systèmes d'exploitation a considérablement évolué. Plusieurs géants de la technologie se disputent…

Bien choisir son Dell Inspiron : conseils et modèles recommandés

Des milliers de Dell Inspiron circulent sur les bancs de la fac, dans les open spaces…

Qui sont les fabricants qui se cachent derrière la marque DELL ?

Imaginez une société née dans la chambre d'un étudiant, qui finit par peser des milliards et façonner la trajectoire de l'informatique mondiale.…

Comprendre les tailles de fichiers informatiques, de l’octet au petaoctet

Un octet, c'est la différence entre un mot griffonné sur un bout de papier et des montagnes de données qui font tourner la planète numérique. À l'autre bout de l'échelle, le petaoctet s'impose comme le terrain de jeu des géants du web et des centres de recherche, avalant…

Adopter le mobile first pour renforcer sa stratégie SEO web

Le classement d'un site web dans les résultats de recherche dépend désormais en priorité de sa…

Optimiser vos performances en ligne grâce aux nouvelles technologies

Un site dont le temps de chargement dépasse trois secondes perd en moyenne 53 % de…

Trouver la chaise Noblechair idéale pour optimiser votre bureau

L'ergonomie et le confort au travail sont devenus des critères primordiaux pour les professionnels soucieux de…

Suite du modèle : que trouver ensuite dans ce schéma ?

Un schéma de données ne se contente pas d'aligner des rectangles et des flèches sur une…

Réussir sa campagne d’email marketing avec des stratégies vraiment efficaces

Un taux d'ouverture inférieur à 25 % reste la norme pour la plupart des campagnes, malgré…

Réussir son ab testing pour obtenir des résultats vraiment probants

Changer une seule variable peut parfois faire chuter la performance d'une campagne, alors que modifier deux…

Quel protocole de sécurité choisir pour garantir la protection de vos données

80 % des violations de données ne trouvent pas leur origine dans une faille technique, mais…

Le rôle clé des chapeaux blancs dans la cybersécurité aujourd’hui

Parler de hackers, c'est évoquer un univers où la frontière entre la menace et la protection…

L'info en continu

L’actualité en temps réel, là où ça se passe, quand ça se passe.

Bien choisir son Dell Inspiron : conseils et modèles recommandés

Des milliers de Dell Inspiron circulent sur les bancs de la fac, dans les open spaces…

Comprendre les tailles de fichiers informatiques, de l’octet au petaoctet

Un octet, c'est la différence entre un mot griffonné sur un bout de papier et des…

Adopter le mobile first pour renforcer sa stratégie SEO web

Le classement d'un site web dans les résultats de recherche dépend désormais en priorité de sa…

Optimiser vos performances en ligne grâce aux nouvelles technologies

Un site dont le temps de chargement dépasse trois secondes perd en moyenne 53 % de…

Convertisseur Word en ligne pour transformer vos fichiers facilement

La rapidité, voilà ce qui frappe d'abord : convertir un document Word en PDF n'exige ni…

Protéger sa connexion en ligne grâce à l’option TLS

Les menaces numériques ne cessent de se multiplier. Les cyberattaques deviennent plus sophistiquées et mettent en…

Quel protocole de sécurité choisir pour garantir la protection de vos données

80 % des violations de données ne trouvent pas leur origine dans une faille technique, mais…

Quelles sont les meilleures plateformes de streaming pour regarder des films ?

Le choix d'une plateforme de streaming ne relève plus d'une simple préférence : il s'apparente aujourd'hui…

Adoptez AC Webmail Montpellier pour simplifier votre vie numérique

Rien ne ressemble moins à une corvée administrative qu'un outil bien pensé. À Montpellier, AC Webmail…

Qui sont les fabricants qui se cachent derrière la marque DELL ?

Imaginez une société née dans la chambre d'un étudiant, qui finit par peser des milliards et…

Le rôle clé des chapeaux blancs dans la cybersécurité aujourd’hui

Parler de hackers, c'est évoquer un univers où la frontière entre la menace et la protection…

Trouver la chaise Noblechair idéale pour optimiser votre bureau

L'ergonomie et le confort au travail sont devenus des critères primordiaux pour les professionnels soucieux de…

Maîtriser les paramètres de sécurité pour mieux protéger vos données

Une configuration par défaut protège rarement contre toutes les menaces. Des paramètres essentiels restent souvent cachés,…

Quel langage de développement web privilégier pour réussir sur internet

Un site web n'est jamais qu'un alignement de lignes de code. C'est un pari, un terrain…

Hébergement web3 : les clés pour réussir le site de demain

Un site web qui échappe aux serveurs privés de quelques géants, c'est déjà un pied de…

Recherche vocale : coût de l’inscription et avantages pour votre site

L'intégration de la recherche vocale dans les stratégies digitales transforme la hiérarchie des résultats en ligne.…

D’où viennent vraiment les créateurs des appels et leur histoire

Personne n'a jamais vu un fil de cuivre changer le destin d'une société. Pourtant, l'histoire des…

Microprocesseurs, une plongée dans l’évolution de chaque génération

Les microprocesseurs se sont glissés partout, sans tapage ni tambour. Ils commandent nos appareils, pilotent nos…

Audits informatiques : choisir le bon type pour votre entreprise

Une faille informatique ne prévient pas avant de faire des dégâts. Anticiper, c'est désormais la règle…

Qui prend la tête des systèmes d’exploitation en 2025 ?

En 2025, l'écosystème des systèmes d'exploitation a considérablement évolué. Plusieurs géants de la technologie se disputent…

Recherche

L’actualité sans pause